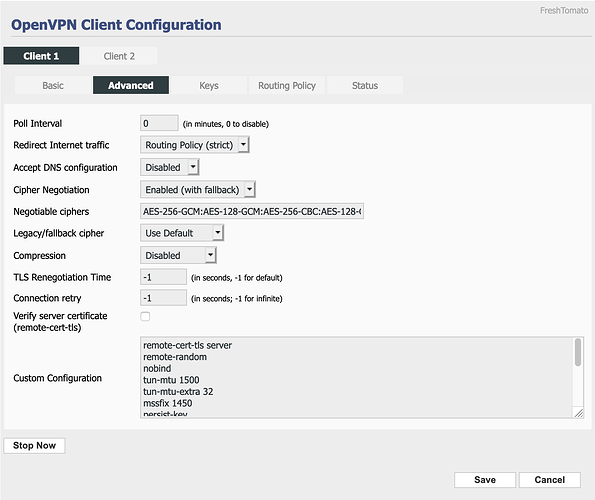

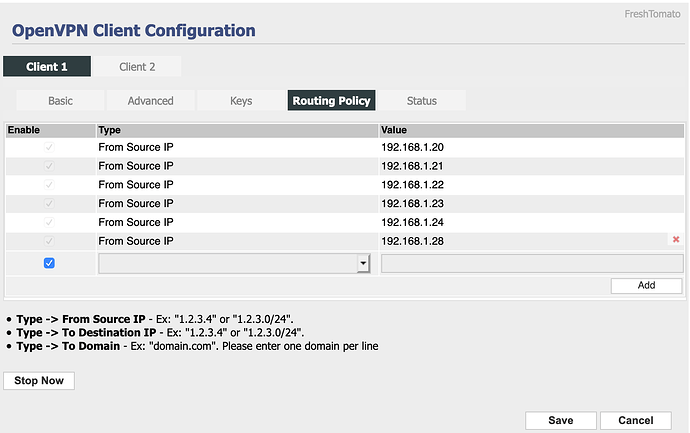

So wie es aussieht habe ich die Möglichkeit mithilfe von "Routing Policy" IPs oder IP-Ranges in den VPN einzuschließen. Leider konnte ich noch keine passable Möglichkeit finden, um alles durch den VPN zu leiten und dabei einzelne MAC-Adressen / IPs auszuschließen (siehe z.B. auch Diskussion hier). Wenn da jemand eine gute Idee hat... aber testweise wäre es möglich, allen Geräten in meinem Netzwerk feste IPs zu geben und dann nur diese zu tunneln.

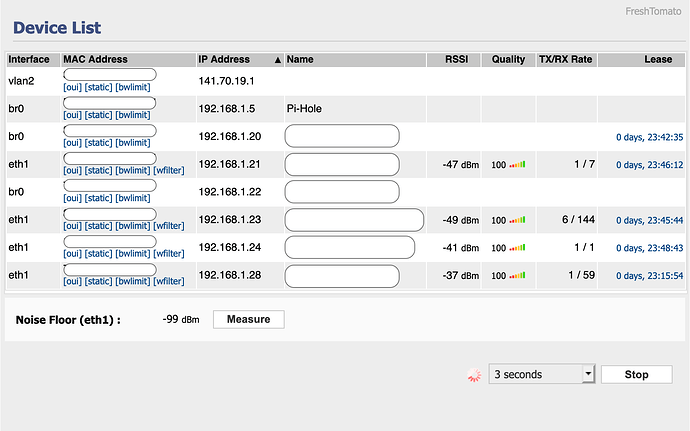

EDIT: Habe mittlerweile umgesetzt, dass alle IPs in meinem Netzwerk static sind und alle - außer das pi-Hole - den VPN-Tunnel nutzen:

Hat jemand einen guten Vorschlag, wie ich verifizieren kann, ob mein pi-hole nun tatsächlich nicht über VPN geht? Also quasi die public IP prüfen? Die Vorschläge, die ich bisher gesehen habe waren:

curl http://ipecho.net/plain

curl ifconfig.me

Aber ich erhalte nur Connection refused als Antwort.

Und noch etwas: Im log-File meines Tomato-Routers sehe ich folgendes:

Aug 9 13:29:59 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:30:14 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:31:37 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:31:51 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:31:58 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:32:04 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

[...hier gibt es eine Reihe anderer Einträge...]

Aug 9 13:50:49 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:51:01 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:52:36 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:52:42 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:52:48 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:52:55 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:53:01 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:53:08 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

Aug 9 13:53:23 unknown daemon.warn dnsmasq[10566]: Maximum number of concurrent DNS queries reached (max: 150)

[...dann scheint das Problem erst ein mal wieder vorbei zu sein...]

Das scheint nicht unbekannt zu sein... leider in dem Fall ohne Lösung. @Bucking_Horn, du hattest vorgeschlagen, auf eine Schleife zu analysieren. Hältst du das in meinem Fall auch für eine realistische Problemursache? Und wie könnte ich eine solche finden?

Solche log-Einträge erscheinen, wie oben angedeutet, in Blocks. Das Problem besteht dann also meistens eine Zeit lang und löst sich dann wieder für eine Weile auf. Ich werde darauf nun zusätzlich ein Auge haben.