Hallo zusammen,

ich beziehe mich auf folgenden, leider bereits geschlossenen Thread:

Servfail bei (unter anderem) google.com - kein Unbound - Help / Deutschsprachige Hilfe - Pi-hole Userspace (pi-hole.net)

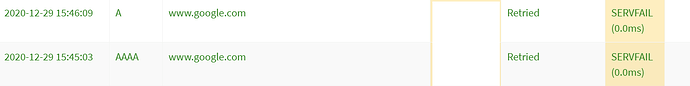

Die Probleme treten leider wieder verstärkt auf. Ich erreiche viele Google-Seiten nicht. Im PiHole ist immer ein "SERVFAIL" zu sehen. "google.com" ist betroffen und auf dem iPhone funktioniert auch die YouTube-App nicht, diese versucht anscheinend die Domain "youtubei.googleapis.com" ohne Erfolg aufzulösen, auch hier ein "SERVFAIL".

Folgendes habe ich nun bereits für Troubleshooting versucht:

IPv6 auf den Clients deaktiviert da meistens versucht wurde ein AAAA-Record aufzulösen. Ohne Erfolg, der A-record bekommt genauso einen "SERVFAIL":

DNS-Einstellungen auf dem Router zurückzusetzen, da ich manuelle DNS-Server (z.B. digitalcourage) konfiguriert habe und DNS over TLS aktiviert habe. Leider auch mit den Provider DNS-Servern kein Erfolg.

Testweise manuelles Ändern des DNS-Servers auf die Fritz!Box, es funktioniert sofort. Daher muss der PiHole zumindest Teil des Problems sein.

Nun ist das Problem, dass ein "dig @192.168.2.5 google.com" sowohl IPv4 als auch IPv6 anscheinend keine Probleme verursacht...

> ; <<>> DiG 9.16.10 <<>> @192.168.2.5 google.com

> ; (1 server found)

> ;; global options: +cmd

> ;; Got answer:

> ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 62832

> ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

>

> ;; OPT PSEUDOSECTION:

> ; EDNS: version: 0, flags:; udp: 1232

> ;; QUESTION SECTION:

> ;google.com. IN A

>

> ;; ANSWER SECTION:

> google.com. 149 IN A 216.58.212.174

>

> ;; Query time: 35 msec

> ;; SERVER: 192.168.2.5#53(192.168.2.5)

> ;; WHEN: Tue Dec 29 15:50:03 Mitteleuropõische Zeit 2020

> ;; MSG SIZE rcvd: 55

>

> ; <<>> DiG 9.16.10 <<>> @192.168.2.5 google.com AAAA

> ; (1 server found)

> ;; global options: +cmd

> ;; Got answer:

> ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 61061

> ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1

>

> ;; OPT PSEUDOSECTION:

> ; EDNS: version: 0, flags:; udp: 1232

> ;; QUESTION SECTION:

> ;google.com. IN AAAA

>

> ;; ANSWER SECTION:

> google.com. 94 IN AAAA 2a00:1450:4001:802::200e

>

> ;; Query time: 333 msec

> ;; SERVER: 192.168.2.5#53(192.168.2.5)

> ;; WHEN: Tue Dec 29 15:50:39 Mitteleuropõische Zeit 2020

> ;; MSG SIZE rcvd: 67

Leider weiß ich nun nicht weiter...

Raspbian sowie PiHole wurden auf den aktuellen Stand gebracht.

Debug Token: https://tricorder.pi-hole.net/x2lpmi1z13